Wie gut sind Sie geschützt? Irgendwann trifft es jede Firma

Die IT-Sicherheitslage ist extrem kritisch. Immer mehr unserer Kunden sind von mittleren bis großen Schäden durch Viren, Trojaner und andere Aktivitäten von IT-Kriminellen betroffen betroffen, welche diese für Tage lahmlegen und immer höhere Schäden anrichten.

Sie sollten jetzt schnellstmöglich handeln, um Ihre Daten zu schützen. Es ist erforderlich, Ihr Sicherheitskonzept zu überprüfen und gegebenenfalls anzupassen, um größeren Schaden für Ihr Unternehmen abzuwenden.

Es gab einen schwerwiegenden Einbruch in das Heise-Netz; Auslöser war eine Emotet-Infektion. An der Beseitigung arbeiten aktuell die IT-Abteilungen der Heise Gruppe und weitere Spezialisten. (Meldung von heute, 06.06.2019)

Von dem Vorfall betroffen waren und sind die Heise Gruppe und der Verlag Heinz Heise, also Mutter- und Schwester-Unternehmen der Heise Medien, die unter anderem c’t herausgeben.

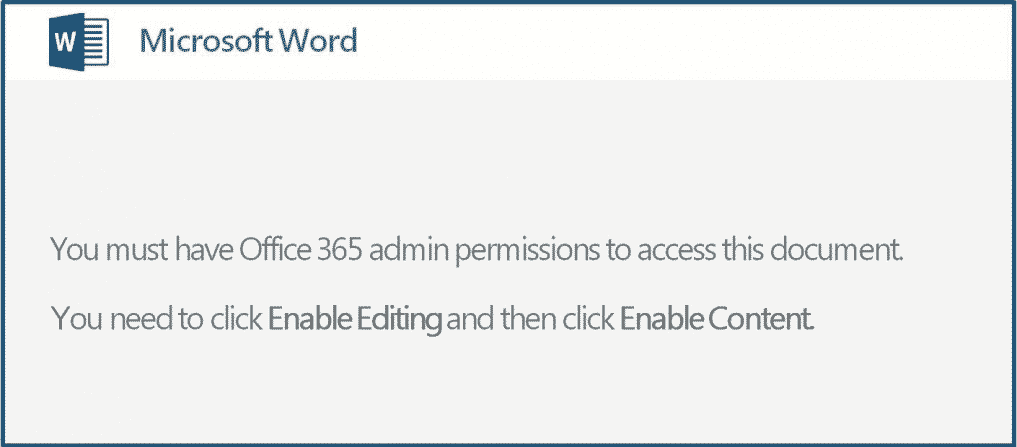

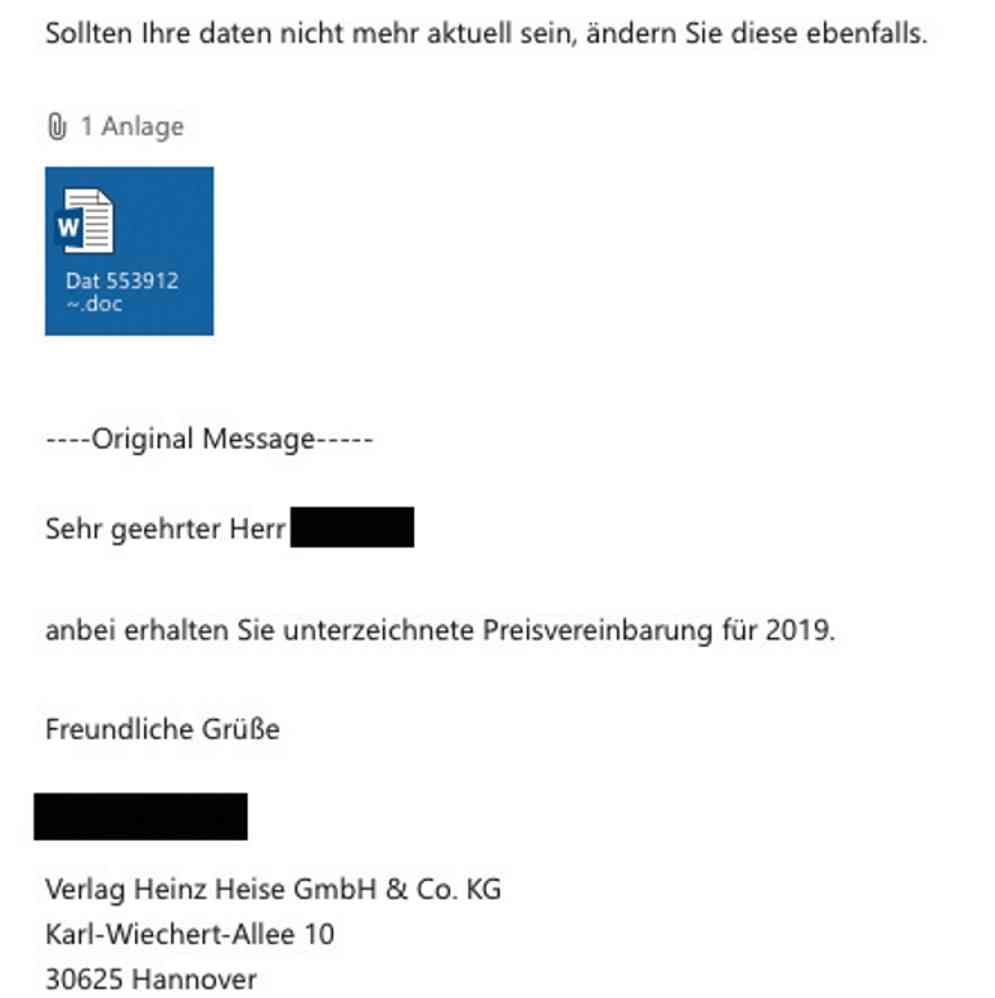

Am Montag, den 13. Mai, um kurz vor 15 Uhr öffnete ein Mitarbeiter eine Mail, die sich auf einen zitierten, echten Geschäftsvorgang bezog. Die Mail stammte scheinbar von einem Geschäftspartner und forderte dazu auf, die Daten im angehängten Word-Dokument zu kontrollieren und bei Bedarf zu ändern. Beim Öffnen des Dokuments erschien eine (gefälschte) Fehlermeldung, die dazu aufforderte, „Enable Editing“ anzuklicken. Dieser Aufforderung kam der Mitarbeiter nach – und das Unheil nahm seinen Lauf.

Einer der Admins entdeckte außerdem, dass es zu diesem Zeitpunkt bereits höchst verdächtige Zugriffe auf den Domain Controller des Active Directory gab – also auf den Verzeichnisdienst, der in Windows-Netzen unter anderem die Zugangsberechtigungen verwaltet. Die Administratoren versuchten zunächst, die Kommunikation mit der Emotet-Kommandoinfrastruktur zu unterbinden. Doch das erwies sich als Hase-und-Igel-Rennen, das nicht zu gewinnen war. Es kamen ständig neue Emotet-Verbindungen hinzu. Letztlich entschieden sich die Admins für einen kompletten Lockdown. Zu diesem Zeitpunkt wurde die Internet-Verbindung für alle betroffenen Netze komplett gekappt.

Parallel dazu entschied die IT, dass man externe Hilfe hinzuziehen musste. Konkret arbeiteten ab Donnerstag mehrere Forensiker und Incident-Response-Spezialisten gemeinsam mit den Heise-ITlern daran, die Vorgänge aufzuklären und wieder einen normalen IT-Betrieb aufzunehmen, ohne dabei eine erneute Infektion zu riskieren. Darüber hinaus wird auch das Sicherheitskonzept auf den Prüfstand gestellt und es werden Konzepte erarbeitet, wie man solch einen IT-GAU zukünftig verhindern kann.

Emotet im Netz

All das ist noch in vollem Gange und wird sich voraussichtlich noch mehrere Wochen hinziehen. Und noch immer gibt es mehr offene Fragen als klare Antworten. Trotzdem haben wir uns entschieden, hier bereits einen Zwischenstand zu dokumentieren, weil wir den Vorfall möglichst transparent aufarbeiten wollen. Nicht zuletzt wollen wir es damit anderen Firmen ermöglichen, aus unseren Fehlern zu lernen.

Was alles nicht passiert ist

Nach dem ersten Schreck kehrt jetzt langsam etwas Ruhe ein. Insbesondere auch deshalb, weil sich die Anzeichen verdichten, dass der ganz bittere Kelch gerade nochmal an uns vorbei gegangen ist. Nach der ersten Ausbreitungsphase installieren die Emotet-Gangster sehr häufig Verschlüsselungs-Trojaner; insbesondere wurde in diesem Kontext bereits mehrfach Ryuk in Firmennetzen gefunden.

Aufräumarbeiten

Die infizierten Rechner wurden alle komplett außer Betrieb genommen. Auch die scheinbar sauberen Windows-10-Rechner kamen nicht mehr mit anderen Netzen oder gar dem Internet in Verbindung. Und das wird auch so bleiben. Weil es sich als aussichtslos erwiesen hat, alle Emotet-Aktivitäten lückenlos zu dokumentieren und man kein Risiko einer erneuten Infektion etwa durch eine übersehene Backdoor eingehen will, werden die betroffenen Komponenten alle stillgelegt beziehungsweise neu aufgesetzt.

Die Admins haben sich entschieden, ein komplett neues Netz mit neu aufgesetzten Rechnern und einem neuen Active Directory hochzuziehen. Dabei werden auch gleich neue, verschärfte Sicherheitsmaßnahmen umgesetzt, die eine vergleichbare Eskalation zukünftig unterbinden oder doch deutlich erschweren sollen. Existierende Daten, Werkzeuge und Ähnliches werden unter größter Vorsicht Schritt für Schritt in dieses neue Netz übertragen. Zwar ist mittlerweile die Arbeitsfähigkeit weitgehend wiederhergestellt, doch es wird sicher noch einige Wochen dauern, bis dieser Umzug vollständig abgeschlossen ist.

Welche Daten die Kriminellen bereits abziehen konnten, ist noch nicht ausreichend geklärt. Die Verantwortlichen haben den Vorfall jedenfalls bei der zuständigen Datenschutz-Aufsichtsbehörde gemeldet, wie es die DSGVO fordert. Darüber hinaus wurde der Vorfall bei der Polizei zur Anzeige gebracht. Auch Geschäftspartner wurden über das gesteigerte Risiko von Trojaner-Mails informiert.

Dieser Vorfall ist noch lange nicht abschließend geklärt. Doch wir werden ihn auch weiterhin so transparent wie möglich handhaben und sicher weitere Artikel dazu veröffentlichen. Ganz oben auf der Liste steht dabei „Wie schützt man sich besser vor Emotet“.

Das Wichtigste dazu bereits kurz vorab: Gehen Sie davon aus, dass es auch Ihre Firma treffen wird. Bereiten Sie sich am besten jetzt darauf vor. (ju)

Was ist Emotet?

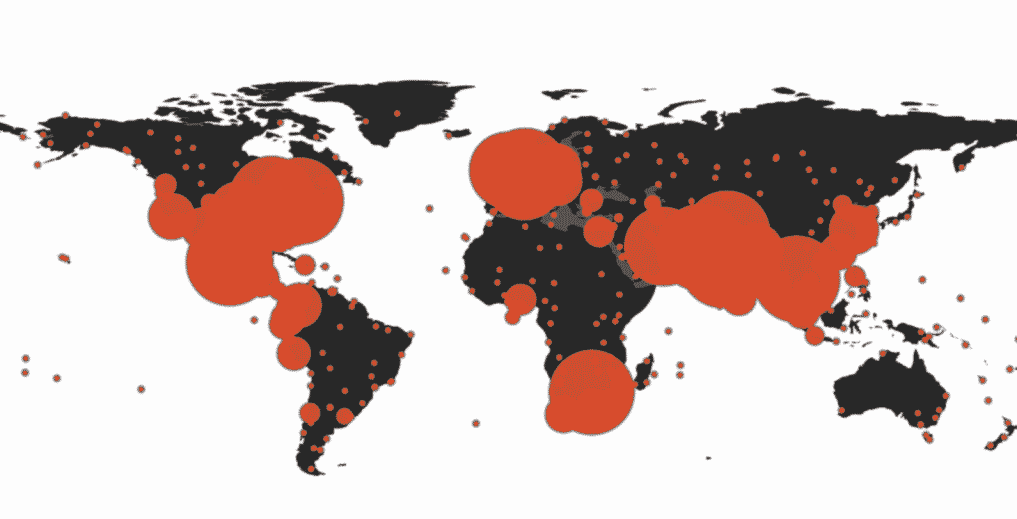

Das US-CERT bezeichnet Emotet als die aktuell wohl zerstörerischste Schad-Software – und das mit gutem Grund. Die Gangs hinter Emotet haben Cybercrime auf ein neues Niveau gehoben. Das Ziel von Emotet sind vor allem Firmen, Behörden und andere Institutionen, bei denen Geld zu holen ist.

Das von Emotet erfundene Dynamit-Phishing knüpft an existierende Kommunikationsbeziehungen an. Dabei erhält das Opfer scheinbar Antworten auf eigene Mails, deren Inhalt Emotet zuvor auf anderen Systemen gestohlen hat. Diese Trojaner-Mails sind so gut gemacht, dass man davon ausgehen muss, dass selbst gut geschulte Mitarbeiter früher oder später darauf reinfallen können.

Emotet lädt verschiedenste Schad-Programme wie Trickbot nach. Die nutzen dann Nachlässigkeiten im Sicherheitskonzept systematisch aus, um sich im lokalen Netz einer betroffenen Firma auszubreiten. Zu den eingesetzten Techniken gehört Passwort-Diebstahl, Pass-the-Hash-Angriffe und der Einsatz der Windows Powershell, unter anderem um Angriffe vor herkömmlicher Schutz-Software wie Antiviren-Programmen zu verbergen.

In der nächsten Eskalationsstufe sehen sich die Angreifer oft sogar manuell im betroffenen Netz um. Ziel ist es unter anderem, weitere Informationen über das Unternehmen zu sammeln und kritische IT-Komponenten und Backups zu lokalisieren. Das CERT-Bund hat auch bereits mehrere Fälle beobachtet, in denen dabei etwa Wartungs-Zugänge eines befallenen IT-Dienstleisters ausgenutzt wurden, um weitere Firmen zu infizieren. Abschließend werden dann häufig Verschlüsselungstrojaner wie Ryuk an strategisch wichtigen Stellen platziert.

Zum Zeitpunkt X legt Emotet die IT des Opfers komplett lahm und präsentiert eine Lösegeldforderung. Anders als bei Locky & Co handelt es sich dabei nicht um ein paar hundert oder tausend Euro. Die Kriminellen kennen schließlich zu diesem Zeitpunkt ihr Opfer und orientieren ihre Forderungen am geschätzten Umsatz der Firma. Typische Forderungen gehen von 30.000 bis weit über 100.000 Euro. Demgegenüber steht, was das BSI als einen „existenzbedrohenden Datenverlust“ für das Opfer bezeichnet. Viele Firmen sehen folglich keinen anderen Ausweg, als zu zahlen.

Alle Zeichen deuten darauf hin, dass Emotet diese Aktivitäten in den nächsten Monaten noch weiter ausweiten wird. Das bedrohliche daran ist, dass das keineswegs nur Großkonzerne oder Banken trifft, sondern alle möglichen Firmen und Branchen: Autohändler und Verlage genauso wie Stadtverwaltungen und Krankenhäuser. Und viele davon sind auf Gefahren dieses Kalibers nur unzureichend vorbereitet.

Dieser Artikel stammt aus c’t 13/2019.

https://www.heise.de/ct/artikel/Emotet-bei-Heise-4437807.html?fbclid=IwAR1-Wsb8g8JaOA25lfZrMx2n79pZWlTToCIiUvfeY1YaDQL_yR6ZWHvO9L0